网络犯罪分子通过种子网站推广的破解版本Microsoft Office分发恶意软件组合。AhnLab安全情报中心(ASEC)已经识别出这一持续活动,并警告下载盗版软件的风险。

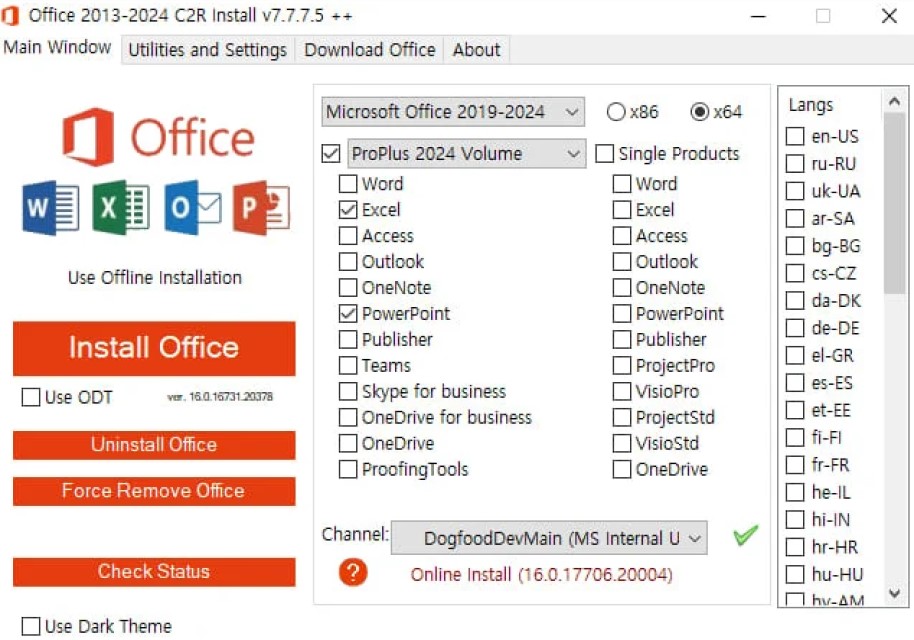

攻击者使用多种诱饵,包括Microsoft Office、Windows和在韩国流行的Hangul Word Processor。破解的Microsoft Office安装程序具有精心设计的界面,允许用户选择版本、语言和使用32位或64位变体。然而,在后台,安装程序会启动一个混淆的.NET恶意软件。

该恶意软件通过联系Telegram或Mastodon频道获取有效的下载URL,从Google Drive或GitHub等合法服务下载额外组件。这些base64有效载荷包含PowerShell命令,将多种恶意软件引入系统,并使用7Zip解压。

以下类型的恶意软件会在受侵系统上安装:

- Orcus RAT:启用全面远程控制,包括键盘记录、网络摄像头访问、屏幕捕获和系统操作以进行数据外泄。

- XMRig:加密货币矿工,使用系统资源挖掘门罗币,在高资源使用期间暂停挖矿,以避免被发现。

- 3Proxy:通过打开端口3306并注入到合法进程中,将受感染系统转换为代理服务器,允许攻击者路由恶意流量。

- PureCrypter:从外部来源下载并执行额外恶意载荷,确保系统始终感染最新威胁。

- AntiAV:通过修改配置文件破坏和禁用安全软件,使系统在其他恶意组件操作时保持脆弱状态。

即使用户发现并删除了上述任何一种恶意软件,“Updater”模块在系统启动时执行,会重新引入它们。

用户在安装从可疑来源下载的文件时应保持谨慎,并且一般应避免使用盗版或破解软件。类似的活动曾被用来传播STOP勒索软件,这是针对消费者最活跃的勒索软件操作。由于这些文件没有数字签名,用户在运行时往往忽略杀毒警告,导致系统被感染,形成一个完整的恶意软件集合。