朝鲜黑客一直在利用 eScan 杀毒软件的更新机制,在大型企业网络中植入后门,并通过 GuptiMiner 恶意软件传递加密货币挖矿程序。

研究人员将 GuptiMiner 描述为“高度复杂的威胁”,它可以执行 DNS 请求到攻击者的 DNS 服务器,从图像中提取有效负载,对其有效负载进行签名,并执行 DLL 侧载。

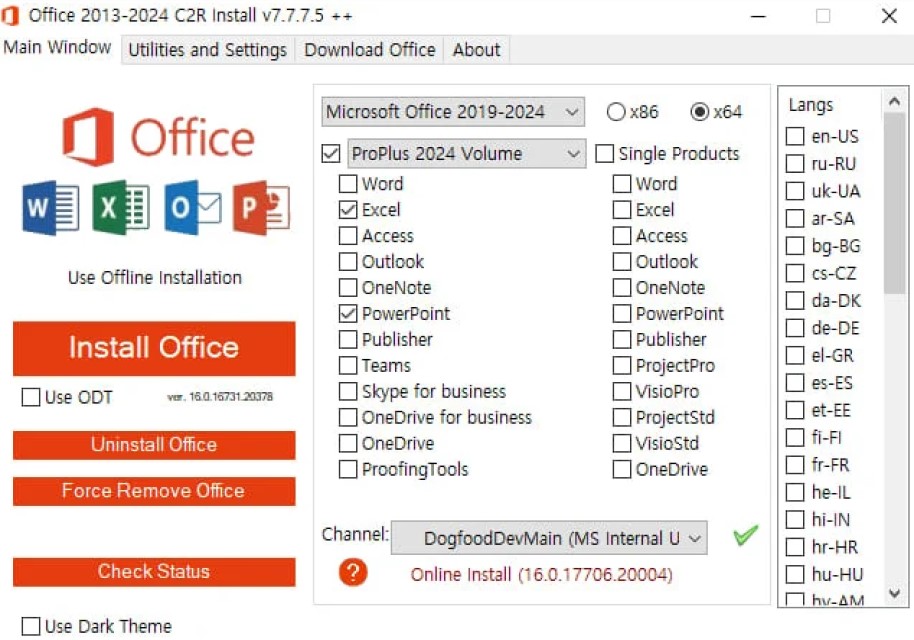

通过 eScan 更新传送 GuptiMiner 网络安全公司 Avast 在今天发布的报告中指出,GuptiMiner 背后的威胁行为者通过对抗-中间人(AitM)位置来劫持正常的病毒定义更新包,并将其替换为名为 ‘updll62.dlz’ 的恶意文件。

恶意文件包括必要的杀毒软件更新以及名为 ‘version.dll’ 的 GuptiMiner 恶意软件的 DLL 文件。

eScan 更新程序会像平常一样处理该包,解压并执行它。在此阶段,eScan 的合法二进制文件会将 DLL 侧载,从而给予恶意软件系统级别的特权。

接下来,DLL 从攻击者的基础设施中获取附加有效负载,通过计划任务在主机上建立持久性,执行 DNS 操纵,将 shellcode 注入合法进程,使用代码虚拟化,在 Windows 注册表中存储 XOR 加密的有效负载,并从 PNG 中提取 PEs。

GuptiMiner 还会检查运行它的系统是否具有超过 4 个 CPU 核心和 4GB 的 RAM 以避开沙箱环境,并确定 Wireshark、WinDbg、TCPView、360 安全卫士、火绒、Internet Security、Process Explorer、Process Monitor 和 OllyDbg 是否正在运行。