近期,关于大规模广告欺诈行为的详细信息浮出水面,该行为利用 Google Play Store 中的数百个应用程序执行一系列恶意活动。这一活动被代号为“Konfety”(俄语中意为“糖果”),原因是其滥用了与俄罗斯广告网络 CaramelAds 相关的移动广告软件开发工具包(SDK)。

HUMAN 的 Satori 威胁情报团队在与 The Hacker News 分享的技术报告中表示:“Konfety 代表了一种新的欺诈和混淆形式,威胁行为者会在主要市场上操作‘诱饵双胞胎’应用程序的‘邪恶双胞胎’版本。”

什么是“诱饵/邪恶双胞胎”?

Konfety 活动最独特的地方在于它使用了一种“诱饵/邪恶双胞胎”的机制。诱饵应用程序(总数超过 250 个)是无害的,通过 Google Play 商店分发。而这些应用程序的“邪恶双胞胎”则通过恶意广告活动传播,旨在促进广告欺诈、监控网络搜索、安装浏览器扩展程序以及将 APK 文件代码侧载到用户的设备上。

令人震惊的是,邪恶双胞胎应用程序会伪装成诱饵双胞胎,通过伪造后者的应用程序 ID 和广告发布商 ID 来呈现广告。诱饵和邪恶双胞胎应用程序都在同一基础设施上运行,这使得威胁行为者能够根据需要成倍地扩大其运营规模。

诱饵应用程序的伪装

尽管诱饵应用程序运行正常,且大多数甚至不会呈现广告,它们还包含 GDPR 同意通知,但这些应用程序的主要目的是为邪恶双胞胎提供伪装。HUMAN 研究人员表示:“这种‘诱饵/邪恶双胞胎’混淆机制是威胁行为者将欺诈流量伪装成合法流量的一种新方法。在高峰期,与 Konfety 相关的程序化请求量达到每天 100 亿次。”

邪恶双胞胎的传播和操作

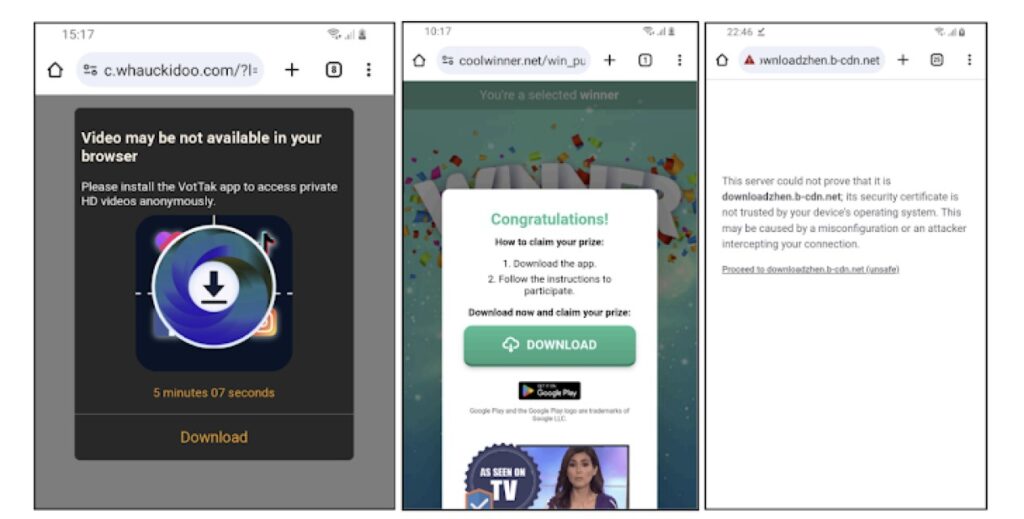

Konfety 的邪恶双胞胎应用程序通过恶意广告活动进行传播,该活动推广 APK 模块和其他软件,如 Letasoft Sound Booster。这些恶意广告活动利用攻击者控制的域名、受感染的 WordPress 网站和其他允许上传内容的平台,包括 Docker Hub、Facebook、Google Sites 和 OpenSea。

点击这些 URL 的用户将被重定向到一个诱骗下载恶意应用程序的域名。这些恶意应用程序充当第一阶段的植入器,从 APK 文件资产中解密,并用于设置命令和控制(C2)通信。

初始阶段程序进一步尝试在设备主屏幕上隐藏应用程序的图标,并运行第二阶段 DEX 负载,通过提供脱离上下文的全屏视频广告来执行欺诈。

网络流量和广告欺诈

研究人员指出:“Konfety 行动的关键在于邪恶双胞胎应用程序。这些应用程序通过从诱饵双胞胎应用程序中复制其应用程序 ID/软件包名称和发布者 ID 来模仿其相应的诱饵双胞胎应用程序。”

“来自邪恶双胞胎应用程序的网络流量在功能上与来自诱饵双胞胎应用程序的网络流量相同;邪恶双胞胎呈现的广告印象在请求中使用诱饵双胞胎的包名称。”

其他恶意功能

该恶意软件的其他功能包括利用 CaramelAds SDK 使用默认网络浏览器访问网站、通过发送通知诱骗用户点击虚假链接或侧载其他广告 SDK 的修改版本。此外,安装邪恶双胞胎应用程序的用户还被要求在设备主屏幕上添加一个搜索工具栏小部件,该小部件会将数据发送到名为 vptrackme[.]com 和 youaresearching[.]com 的域名,从而秘密监视他们的搜索。

总结

研究人员总结道:“威胁行为者知道在商店中托管恶意应用程序不是一种稳定的技术,他们正在寻找创造性和巧妙的方法来逃避检测并实施可持续的长期欺诈。行为者建立中介 SDK 公司并传播 SDK 以滥用优质发布商是一种日益流行的技术。”

Konfety 事件提醒我们,移动应用的安全性依然面临巨大挑战,用户和开发者需要更加警惕潜在的威胁,确保设备和数据的安全。