网络安全研究人员发现了一种新型网络钓鱼攻击,该攻击通过伪装成简历来传播 More_eggs 恶意软件。这种技术最早在两年多前就被发现。

上周,加拿大网络安全公司 eSentire 披露了一起未遂的攻击事件,目标是工业服务行业的一家公司。具体来说,攻击者假装成求职者,诱骗招聘人员下载恶意加载程序。

More_eggs 被认为是由 Golden Chickens(又名 Venom Spider)威胁行为者开发的,这是一种模块化后门,可以收集敏感信息。More_eggs 作为恶意软件即服务 (MaaS) 提供给其他犯罪分子。

去年,eSentire 揭露了两名据称在蒙特利尔的人员查克和杰克,他们负责运营这项行动。最新的攻击链中,恶意行为者通过 LinkedIn 招聘信息中的虚假简历下载链接,诱使目标下载恶意 Windows 快捷方式文件 (LNK)。

值得注意的是,之前的 More_eggs 活动也曾利用 LinkedIn 的工作机会诱骗专业人士下载恶意软件。eSentire 指出,几天后再访问同一 URL 只会显示纯 HTML 形式的个人简历,没有任何重定向或下载的迹象。

攻击者利用合法的 Microsoft 程序 ie4uinit.exe,通过 LNK 文件检索恶意 DLL,然后使用 regsvr32.exe 执行该库,以建立持久性、收集受感染主机的数据并投放其他有效负载,包括基于 JavaScript 的 More_eggs 后门。

eSentire 表示,More_eggs 活动依然活跃,其运营者继续通过冒充求职者等社会工程策略,诱骗招聘人员下载恶意软件。与典型的恶意垃圾邮件分发网络相比,这种使用 MaaS 产品的活动相对稀疏且具有选择性。

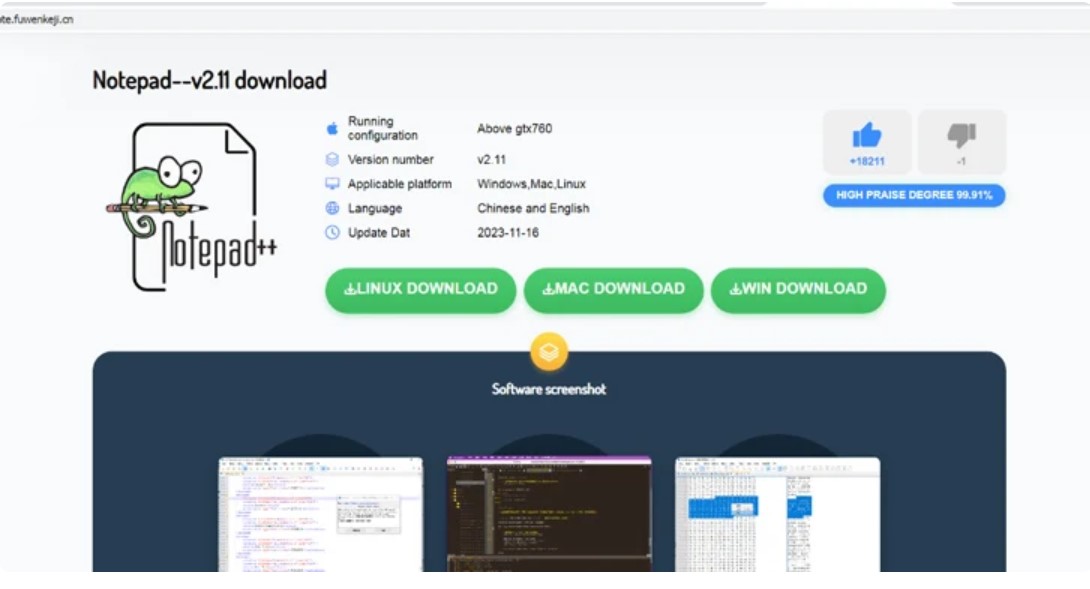

此外,eSentire 还披露了一起利用虚假 KMSPico Windows 激活工具网站分发 Vidar Stealer 的活动。kmspico[.]ws 网站托管在 Cloudflare Turnstile 后面,需要人工输入验证码才能下载最终的 ZIP 包,这种步骤在合法应用程序下载页面中并不常见,目的是隐藏页面和最终的有效负载。

Trustwave SpiderLabs 上周表示,类似的社会工程活动也建立了模仿合法软件(如 Advanced IP Scanner)的网站,以部署 Cobalt Strike。此前,一种名为 V3B 的新型网络钓鱼工具包被发现用于挑选欧盟银行客户,窃取凭证和一次性密码 (OTP)。

据称,V3B 工具包自 2023 年 3 月起开始活跃,通过暗网和专用 Telegram 频道以网络钓鱼即服务 (PhaaS) 模式提供,每月收费 130 至 450 美元。它支持54多家位于奥地利、比利时、芬兰、法国、德国、希腊、爱尔兰、意大利、卢森堡和荷兰的银行。

V3B 的关键特点是其定制和本地化的模板,模仿各地区网上银行和电子商务系统中的身份验证和验证流程。它还具有高级功能,能与受害者实时互动并获取 OTP 和 PhotoTAN 代码,以及对允许二维码登录的服务(如 WhatsApp)进行二维码登录劫持(QRLJacking)攻击。

Resecurity 表示,他们已经建立了一个针对欧洲金融机构客户群的工具。目前,估计有数百名网络犯罪分子正在使用这种工具进行欺诈,导致受害者的银行账户被清空。